背景:用户使用APM本地认证,根据本地用户分组,分配不同的资源。

模拟环境:在APM本地创建两个用户user1和user2,使其分别处于两个不同的组group1和group2中,user1可以正常连接到内网环境,user2拒绝该用户接入。

配置步骤总结:

配置 Connectivity Profile

配置 IPV4 Lease Pools

配置 Network Access

配置 Webtop

配置 Local User DB Instances

配置 Local User DB Users

配置 Access Profiles (Per-Session Policies)

80 port Virtual Server

443 port Virtual Server

测试

配置步骤:

1. 创建Connectivity Profile

在 Access ›› Connectivity / VPN : Connectivity : Profiles 中新建Connectivity Profile,如下图所示:

2. 配置 IPV4 Lease Pools

在 Access ›› Connectivity / VPN : Network Access (VPN) : IPV4 Lease Pools 路径配置 VPN 内部分配的地址段。如下图所示:

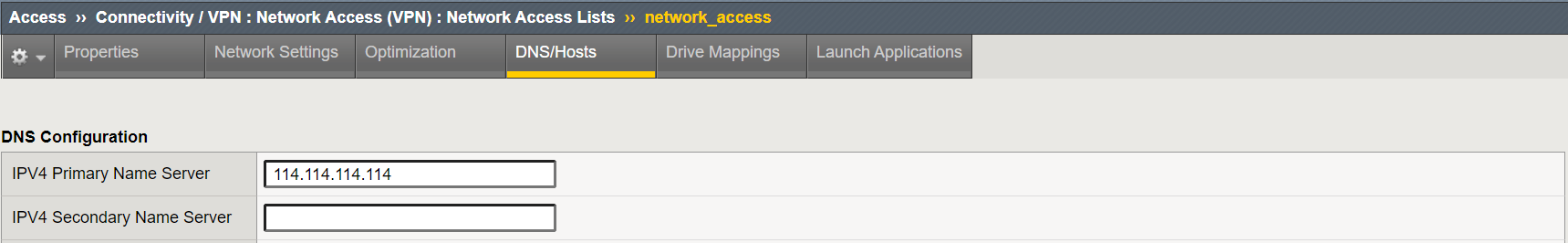

3. 配置 Network Access Policy

在 Access ›› Connectivity / VPN : Network Access (VPN) : Network Access Lists 中创建 Network Access Policy 。如下图所示:

创建完成后进入创建好的 Network Access Policy network_access 中,在Network Settings 中选择 IPV4 Lease Pool 为第一步创建好的 vpn_ip。如下图所示:

在 DNS/Hosts 中配置 IPV4 Primary Name Server 为 DNS 服务器地址。如下图所示:

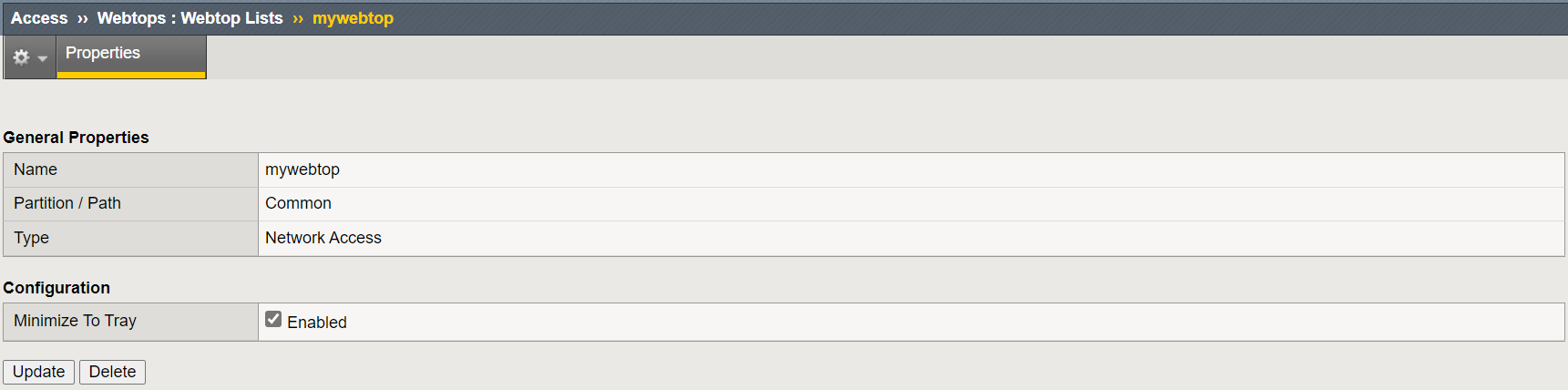

4. 配置 Webtop

在 Access ›› Webtops : Webtop Lists 中新建 webtop ,如下图所示:

5. 创建本地认证实例

在 Access›› Authentication : Local User DB : Instances 中创建本地数据库。如下图所示:

6. 配置APM本地认证用户信息

在 Access ›› Authentication : Local User DB : Users 中创建本地认证用户信息。此处创建两个用户,并分配不同的组,如下图所示:

7.配置 VPN Policy

(1) 创建 VPN Policy

在 Access ›› Profiles / Policies : Access Profiles (Per-Session Policies) 中 创建 VPN Policy ,如下图所示:

(2) 编辑 VPN Policy

在 Access ›› Profiles / Policies : Access Profiles (Per-Session Policies) 中 选中上一步创建的 VPN Policy 进入, 选择 Access Policy ,点击 Edit Access Policy for Profile "Network_Access_VPE" 开始编辑策略。如下图所示:

进入后VPE如下所示,点击 + 开始进行配置。

a. 创建Logon Page

在 Start 步骤后配置登录页,选择 在最上面导航栏选择 Logon 点击下面Logon Page,再点击Add Item。如下图所示:

b. 配置 Logon Page

配置 Logon Page ,如下图所示:

配置完VPE如下所示:

c. 配置本地认证

在 Authentication 中选择 LocalDB Auth ,如下图所示:

LocalDB Instance 选择我们之前创建好的LOCAL_DB。

配置完VPE如下所示:

d. 创建Local Database

在 General Purpose 中选择 Local Database 用作组参数传递。

配置组参数传递

e. 获取用户组信息

根据用户所属组信息,分配不通策略。

配置用户所属组分支

配置完VPE拓扑如下图所示:

f. 资源分配

如果通过了本地认证和AD域双重认证,则为其登陆用户分配资源,选择 Assignment 下面的 Advanced Resource Assign 点击Add Item。

分配 Network_access 和 mywebtop 资源。

g. 完成VPE配置

配置通过认证后规则为Allow,并点击左上角Apply Access Ploicy应用策略。

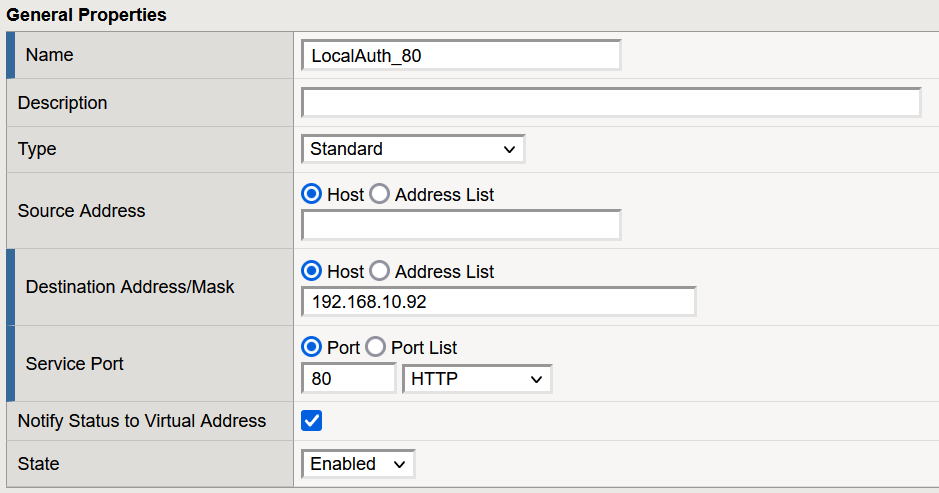

8. 创建80端口VS(可选),使其重定向到443端口VS。

9. 创建443端口vs,关联 APM profile。

10.测试

(1) 使用user1进行登陆测试

访问 http://192.168.10.92 进行登陆测试。输入user1用户名和密码。

登陆后允许打开F5插件。

由于证书是自签发的,所以会弹出安全警报,在这里点击是,如果不想弹出安全警报,可以去相关机构申请SSL证书。

由于证书是自签发的,所以会弹出安全警报,在这里点击是,如果不想弹出安全警报,可以去相关机构申请SSL证书。

如下所示:我们就连接到了内网环境中。

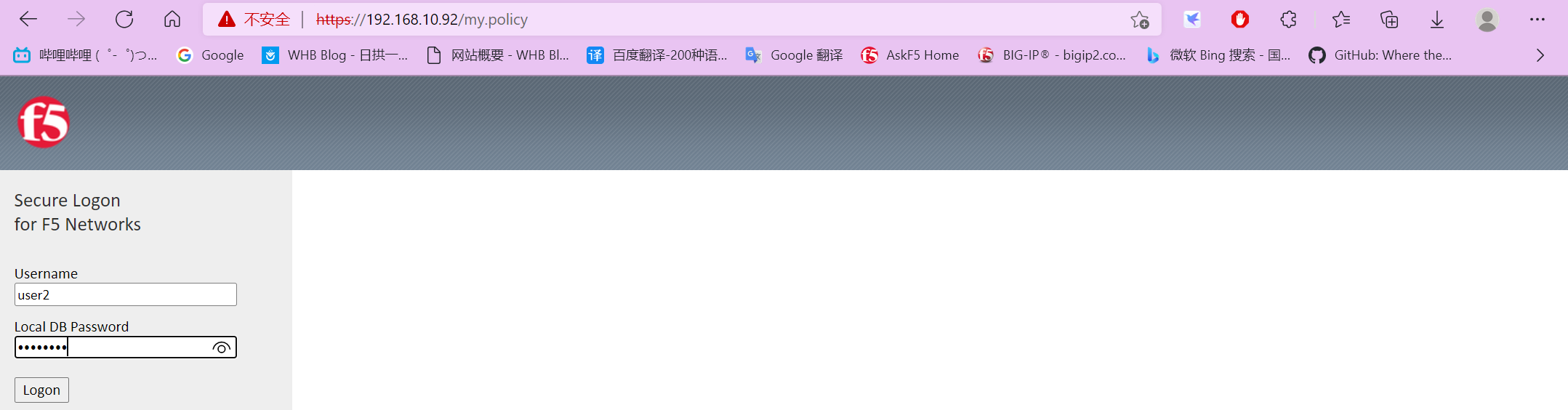

(2)使用user2登陆进行测试

访问 http://192.168.10.92 进行登陆测试。输入user2用户名和密码。

根据下图测试结果,拒绝该用户登陆。

请问 这是什么程序源码啊